Warum ein modernes Heimnetz mehr ist als nur eine Fritz!Box.

Im Grunde genommen gibt es für Privatanwender drei Haupt-Einfallstore in das Internet: die eindeutig identifizierbare IP-Adresse, die globalen DNS-Anfragen, welche Webseiten auf IP-Adressen auflösen, und den Browser selbst, der durch seinen einzigartigen Fingerprint den Nutzer wiedererkennbar macht. Diese drei Faktoren machen den Anwender technisch leicht rekonstruierbar.

Wer kennt das nicht: Man sucht auf Amazon nach einem bestimmten Buch – und kurz darauf erscheint auf Facebook oder Instagram die passende Werbung. Webseiten sind heute unsichtbar miteinander verknüpft. Denn IP + DNS + Fingerprint ergeben zusammen ein digitales Profil, das den Nutzer eindeutig identifizierbar macht.

Im Hintergrund läuft eine gewaltige, finanzstarke Daten- und Werbemaschinerie, deren Ziel es ist, unser Online-Verhalten in Echtzeit zu analysieren, zu bewerten und zu monetarisieren.

Für den normalen Standard-User – Stecker rein und läuft – mag das ausreichen. Doch man ist den Werbetreibenden nicht schutzlos ausgeliefert: Mit einigen gezielten Maßnahmen lässt sich die personalisierte Werbung einschränken und die eigene digitale Privatsphäre deutlich verbessern.

Die Lösung: 1. IP durch VPN-Anbieter verschleiern (z. B. Mullvad) 2. DNS-Anfragen zu Tracking-Webseiten blockieren (AdGuard) 3. Browser-Fingerprint zerstreuen (Firefox-Addon Chameleon). Damit steigt die Anonymität von einem sehr geringen auf ein hohes Niveau, und man entzieht sich weitgehend der personalisierten Werbung durch gezieltes Werbetracking.

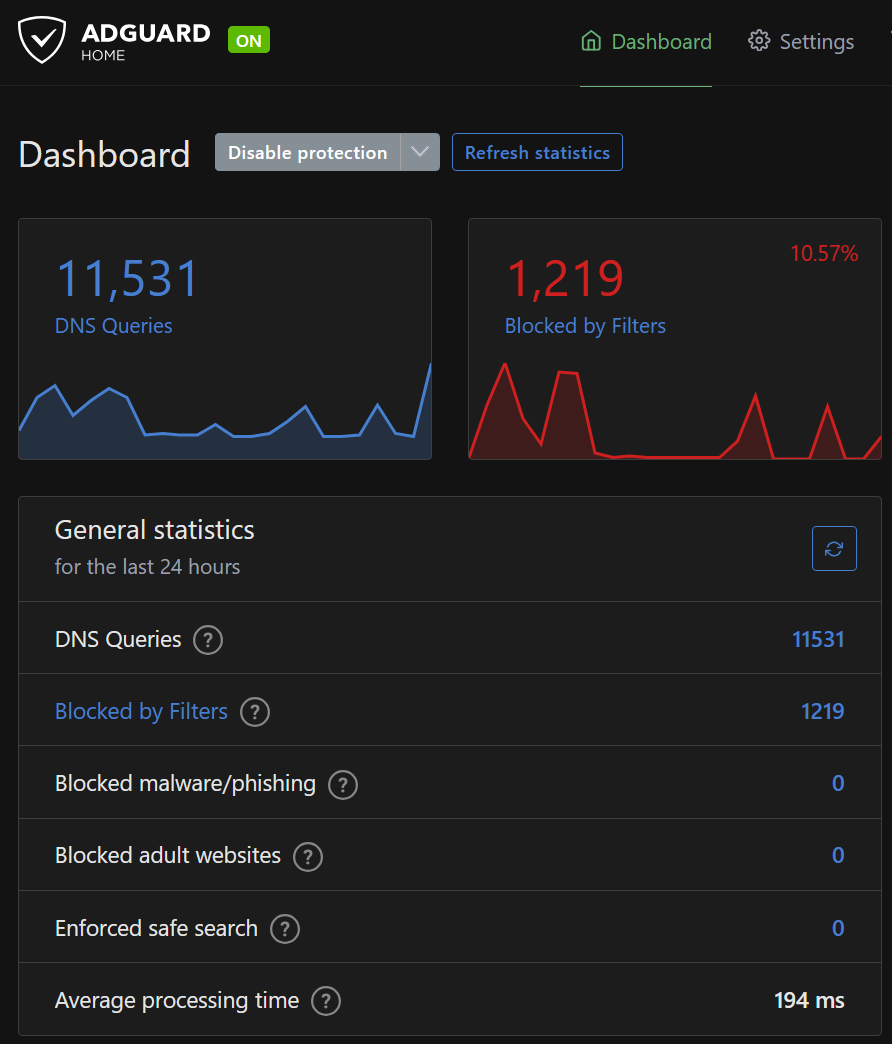

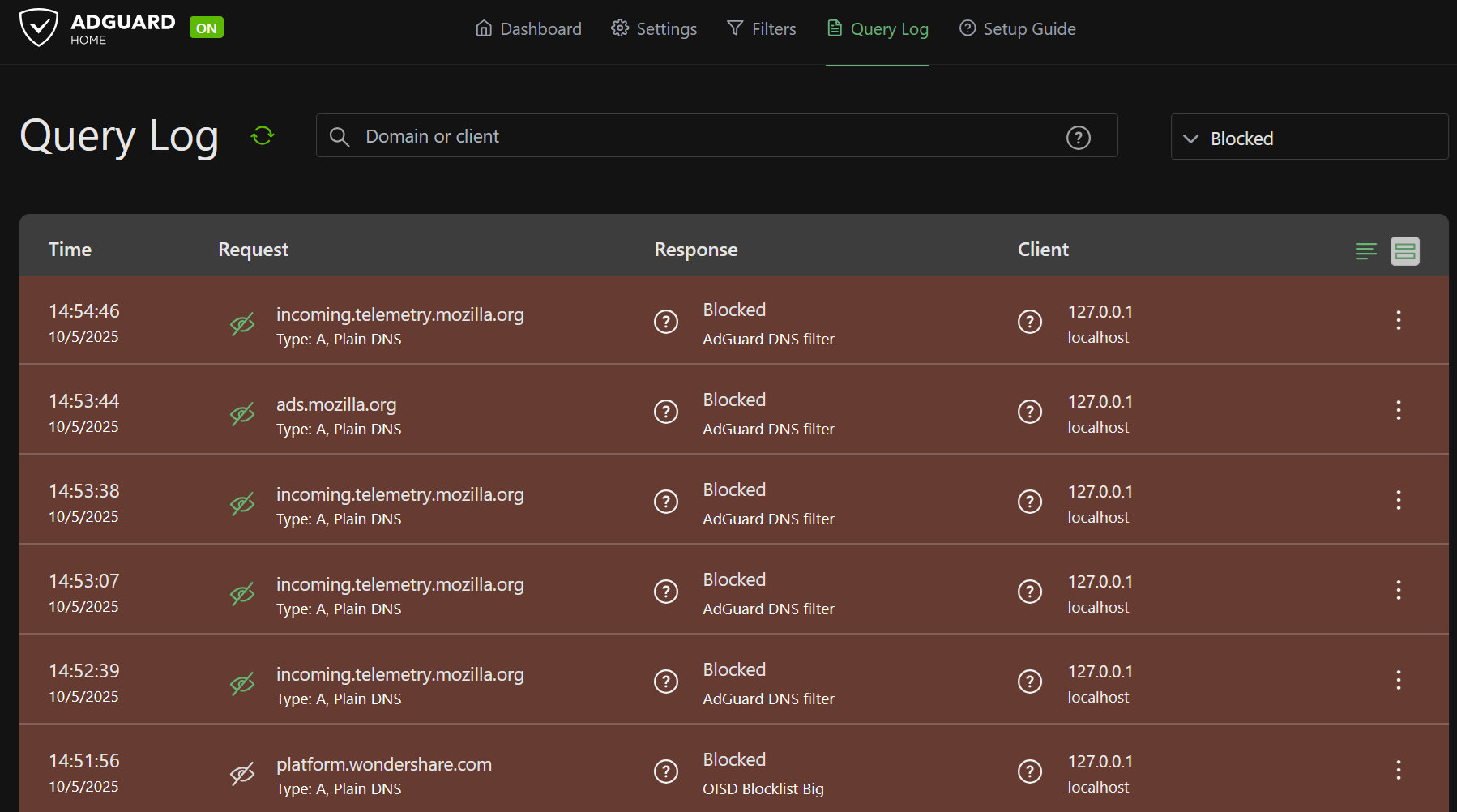

| Das hier sind drei Tage Funken im Heimnetzwerk. Die Anzahl der DNS-Anfragen spricht für sich: | |

|

|

Top Blocks der letzten 24 Stunden

| # | Domain | Beschreibung | Empfehlung |

|---|---|---|---|

| 1 | us-east-1.prod.service.minerva.devices.a2z.com | Amazon / Alexa-Telemetrie (Fire TV, Prime Video) | 🚫 Blocken ist unkritisch |

| 2 | app-analytics-services.com | App-Tracking-Dienst in mobilen Apps | 🚫 Blocken empfohlen |

| 3 | dit.whatsapp.net | WhatsApp-Telemetrie / Diagnose | ⚠️ Nur blocken, wenn WhatsApp stabil bleibt |

| 4 | browser-intake-datadoghq.com | Datadog-Browser-Telemetry / Nutzertracking | 🚫 Blocken ist sinnvoll |

| 5 | analytics.query.yahoo.com | Yahoo / Verizon-Werbe-Analytics | 🚫 Blocken ohne Bedenken |

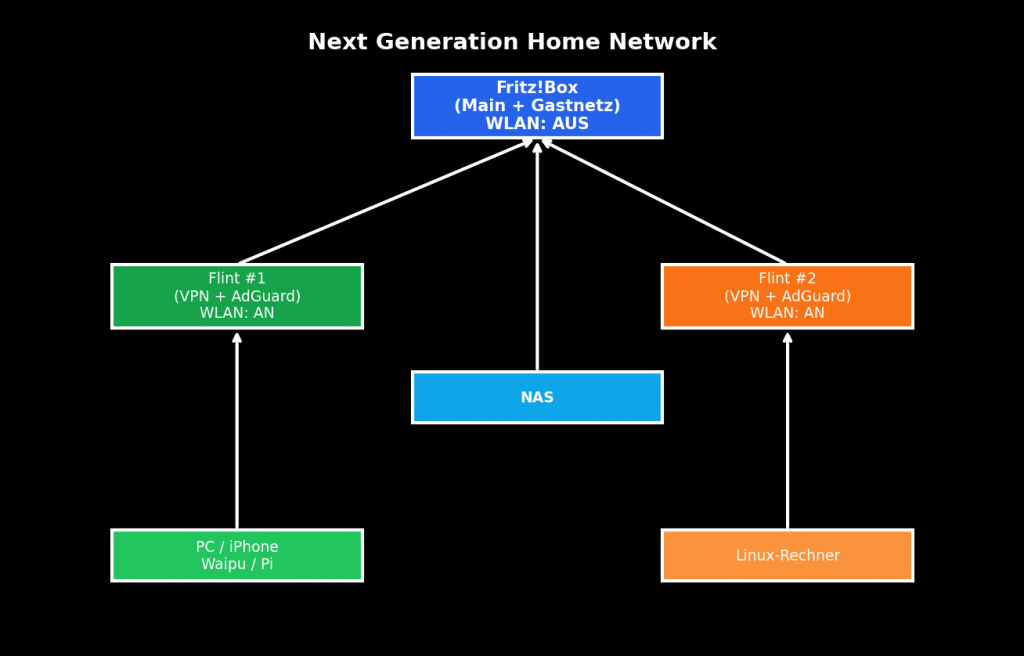

Die Lösung: ein Next Generation Home Network

das wie in professionellen Umgebungen auf Segmentierung, VPN und DNS-Filterung setzt.🔹 Die drei Zonen

1) Komfort – Fritz!Box

- Geräte: NAS, SmartHome, DECT.

- Funktion: stabile Basis, AVM-Features, WireGuard für externen Zugriff.

- Route: Flint #1 darf gezielt ins Fritz!Box-Netz (192.168.178.0/24), um z. B. das NAS zu erreichen.

- Vorteil: unkompliziert, zuverlässig, ideal für Daten & SmartHome.

2) Privacy – Flint #1

- Geräte: PC, iPhone, Waipu.tv, Raspberry Pi.

- Funktion: Mullvad-VPN tunnelt sämtlichen Traffic, AdGuard blockiert Werbung & Tracking.

- Route: Ausnahme-Regel sorgt dafür, dass Flint #1-Geräte auch ins Fritz!Box-Netz kommen – aber nicht umgekehrt.

- Vorteil: Provider sieht nichts, Webseiten sehen nur Mullvad-IP, Tracking unterbunden, Werbung und Tracking-Pixel verbannt.

3) Gäste & IoT – Flint #2 im Fritz!Box-Gastnetz

- Geräte: Smart-TV, Kameras, Sprachassistenten, Gästehandys, Linux-Rechner.

- Funktion: hängt am Fritz!Box-Gastnetz, baut eigenes LAN auf.

- Privacy: AdGuard aktiv → auch im Gäste-/IoT-Segment werbefrei und ohne Tracking-Pixel.

- Linux-Setup: Linux-Rechner mit Tor-Browser + VPN → größtmögliche Anonymität im Alltag.

- Vorteil: Unsichere Geräte sind strikt isoliert, Gäste profitieren gleichzeitig von Werbefreiheit.

🔹 Warum DNS über Mullvad?

DNS ist das Telefonbuch des Internets. Ohne Schutz sieht der Provider jede Domain, die du besuchst – auch wenn der Inhalt im VPN verschlüsselt ist. Laufen DNS-Anfragen über Mullvad, gilt:

- ✅ Provider sieht keine Ziel-Domains mehr.

- ✅ Keine DNS-Leaks – DNS & Traffic laufen durch denselben Tunnel.

- ✅ In Kombination mit AdGuard werden Tracking- und Werbedomains schon vorher blockiert.

- ✅ Tracking-Pixel und Werbenetzwerke verschwinden komplett – systemweit, auf allen Geräten.

🔹 Vergleich

Ohne VPN: DNS → Provider Traffic → Provider ➝ Provider sieht alles, Werbung und Tracking aktiv Mit VPN, aber falsches DNS: DNS → Provider Traffic → VPN ➝ Provider kennt deine Ziel-Domains (DNS-Leak), Tracking-Pixel weiter aktiv Mit VPN + Mullvad-DNS + AdGuard: DNS → VPN → Mullvad Traffic → VPN → Mullvad ➝ Provider sieht nur verschlüsselte Daten ➝ Werbung und Tracking-Pixel systemweit verbannt

🔹 Fazit: Next Generation Home Network

Das dreigeteilte Heimnetz ist mehr als ein Bastelprojekt – es ist die nächste Generation für zu Hause:

- 🔐 Sicherheit: Gäste & IoT sind isoliert, gleichzeitig werbefrei dank AdGuard.

- 🛡️ Privacy: Alle wichtigen Geräte laufen anonym über Mullvad-VPN + AdGuard.

- ⚡ Komfort: NAS & SmartHome bleiben direkt erreichbar durch die Route von Flint #1 → Fritz!Box.

- 🎯 Maximale Anonymität: Linux-Rechner in Flint #2 mit Tor-Browser + VPN bietet größtmögliche Tarnung.

- 🚫 Werbefreiheit: Werbung und Tracking-Pixel sind netzwerkweit verbannt – egal ob auf PC, Smartphone oder IoT.

So entsteht ein Netzwerk, das mehr kann als nur WLAN: ein echtes Next Generation Home Network. 🚀

Optional: Firefox Add-on „Chameleon“ – Fingerprint zertreuen

Empfohlene, alltagstaugliche Einstellungen – anschließend auf AmIUnique prüfen.

Chameleon randomisiert Browser-Angaben (User-Agent, Sprache etc.) und kann Fingerprinting-Signale dämpfen. Ziel ist nicht „unsichtbar“ zu sein, sondern Wiedererkennung durch beständige Profile zu verhindern.

🔹 Empfohlene Einstellungen

- Prevent ETag Tracking: On – verhindert Cache-basierte Wiedererkennung.

- Spoof Accept-Language:

en-US– vermeidet seltene Sprachkombinationen. - Spoof X-Forwarded-For/Via: On – schützt vor IP-Leaks über Proxy-Header.

- DNT (Do Not Track): optional – wird oft ignoriert, schadet nicht.

- Referer X-Origin Policy:

Match– sendet Referrer nur bei gleicher Domain. - Referer Trimming Policy:

Scheme/host– nur Protokoll + Host, keine Pfade/Parameter.

🔹 Nicht global deaktivieren

- Disable referer: Off – kann Logins, Shops, CMS stören. Feiner über Policies regeln (oben).

- Canvas/ClientRects/WebGL-Spoofing: nur bei Bedarf; visuelle Seiten (Charts, WebGL) können sonst flimmern.

🔹 Whitelist für eigene Domains

Falls Funktionen auf der eigenen Seite beeinträchtigt sind, Ausnahmen setzen:

Site whitelist (eine Regel pro Zeile) roth-it-solutions.de@@ *.roth-it-solutions.de@@

Damit bleiben Schutzfunktionen global aktiv, sind jedoch auf diesen Domains außer Kraft.

🔹 Test & Erwartung

- Rotation ≠ Problem: Ein einzelner „Unique“-Fingerprint ist unkritisch – wichtig ist, dass er sich regelmäßig ändert.

- Cookies & IP mitdenken: Cookies regelmäßig löschen; ideal mit VPN/Tor kombinieren.

- Fingerprint prüfen: AmIUnique – Fingerprint-Test

🔹 Kurzfassung

- ETag blocken, Sprache auf

en-US, Proxy-Header spoofen. - Referrer nicht komplett abschalten; Match + Scheme/host nutzen.

- Für eigene Seiten Whitelist setzen, falls etwas hakt.

Dieser Text wurde redaktionell von ChatGPT-5 überarbeitet.