In Zeiten von Datenlecks, Phishing und aggressivem Tracking wird eine Frage immer wichtiger: Wie kann ich meine echte E-Mail-Adresse schützen – und trotzdem komfortabel online leben?

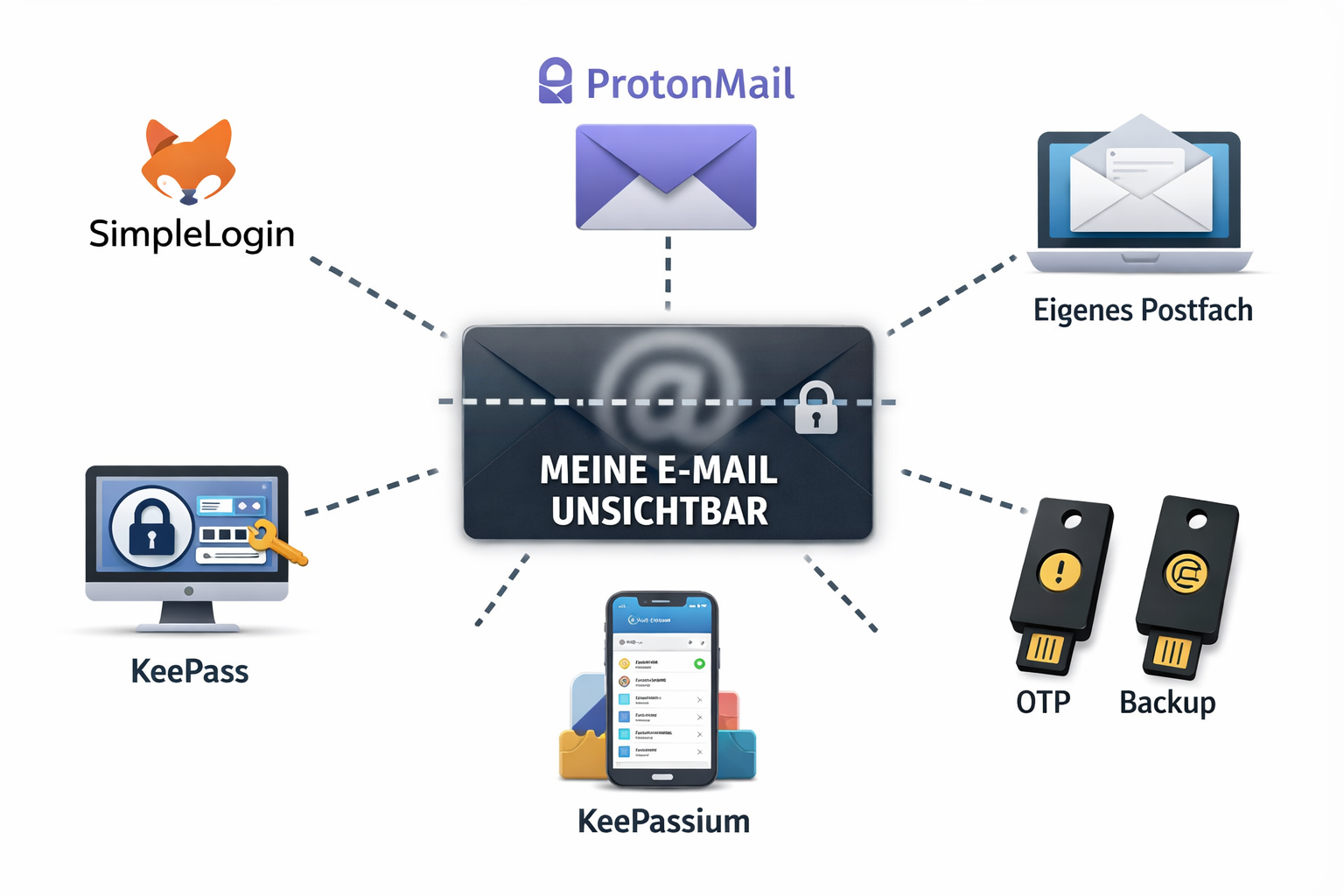

Ich nutze ein Setup, mit dem meine persönliche E-Mail-Adresse nach außen nicht sichtbar ist, ohne auf Alltagstauglichkeit zu verzichten. In diesem Beitrag zeige ich, wie das funktioniert, warum es robust ist und welche Vorteile es bringt.

Das Grundprinzip: Trennung statt Vertrauen

Der zentrale Gedanke ist simpel:

Kein externer Dienst kennt meine echte E-Mail-Adresse.

Stattdessen existieren klar getrennte Ebenen:

- Öffentliche Identitäten (Aliasse)

- Interne Kern-Adresse

- Starke, hardwaregestützte Authentifizierung

- Lokale Kontrolle über Passwörter

So entsteht kein Single Point of Failure.

1. Aliasse als Schutzschild

Für jede Registrierung verwende ich eine eigene Alias-Adresse. Diese Aliasse lassen sich jederzeit deaktivieren, können einzelnen Diensten eindeutig zugeordnet werden und verhindern, dass meine echte Adresse weitergegeben oder geleakt wird.

Vorteile:

- Datenlecks bleiben isoliert

- Spam ist sofort identifizierbar

- Keine Korrelation zwischen Diensten möglich

2. Die echte Adresse bleibt intern

Meine eigentliche E-Mail-Adresse wird nirgendwo öffentlich verwendet. Sie empfängt nur weitergeleitete Nachrichten und dient als stabiler Anker im Hintergrund.

Selbst wenn ein externer Dienst kompromittiert wird, gibt es keinen direkten Angriffsvektor auf diese Adresse.

3. Passwortmanagement ohne Cloud-Zwang

Passwörter werden bei mir lokal verwaltet – mit starken, einzigartigen Passwörtern. Das reduziert Abhängigkeiten von Drittanbietern und senkt die Angriffsfläche durch zentrale Cloud-Leaks.

Das bringt konkret:

- Weniger Risiko durch zentrale Passwortspeicher

- Mehr Kontrolle über die eigenen Secrets

- Saubere, wiederholbare Sicherheitsroutine

4. Hardware statt Hoffnung: Sicherheitsschlüssel

Ein entscheidender Punkt ist die hardware-basierte Absicherung:

- ein Schlüssel für den täglichen Einsatz (OTP / Passkeys)

- ein zweiter Schlüssel als physisches Backup

Das ist stark gegen Phishing, verhindert typische Kontoübernahmen (z.B. durch SIM-Swap) und macht den Zugang deutlich widerstandsfähiger – selbst bei einem kompromittierten Gerät.

Sicherheitsniveau – realistisch betrachtet

| Aspekt | Einschätzung |

|---|---|

| Schutz der echten E-Mail | sehr hoch |

| Phishing-Resistenz | sehr hoch |

| Leak-Auswirkungen | stark begrenzt |

| Kontrolle über Daten | hoch |

| Alltagstauglichkeit | hoch |

Optionale Feinschliffe

Nicht notwendig, aber möglich:

- Getrennte Alias-Gruppen (privat / Arbeit / Finanzen)

- Neutrale Anzeigenamen ohne Klarname

- Recovery-Codes offline sichern

- Alte, ungenutzte Aliasse regelmäßig deaktivieren

Fazit

Ja, es ist möglich, im Internet präsent zu sein, ohne die eigene E-Mail-Adresse überall zu hinterlassen. Mit Alias-Adressen, klarer Trennung von Identitäten, lokalem Passwortmanagement und Hardware-Sicherheit entsteht ein System, das robust, kontrollierbar und langfristig tragfähig ist.

Hinweis: Inhalt selbst erstellt, Schreibkorrektur durch ChatGPT.